Алгоритм маршрутизации

Задача Router периодически просматривает "свой" MAIL.BOX на предмет появления в нем сообщений. Для каждого поступившего сообщения выполняется следующее:· Определение, принадлежит ли адрес получателя сообщения текущему домену или другому домену.

· Если адрес получателя принадлежит текущему домену:

· Поиск имени почтового сервера и имени файла почтового ящика получателя в базе "адресная книга" (по информации из документов Person или MailInDatabase).

· Если почтовый сервер получателя есть текущий сервер:

· Доставка сообщения в файл почтового ящика получателя.

· Если почтовый сервер получателя - другой сервер:

· Определение маршрута "наименьшей стоимости" от текущего сервера к серверу получателя.

· Передача сообщения с текущего сервера в MAIL.BOX на следующий сервер в этом маршруте.

· Если адрес получателя принадлежит другому домену:

· Определение маршрута "наименьшей стоимости" от текущего сервера до любого доступного сервера в домене получателя.

· Передача сообщения с текущего сервера в MAIL.BOX на следующий сервер в маршруте.

В алгоритме содержится два разных уровня:

маршрутизация между доменами и маршрутизация внутри домена. При передаче между доменами выбирается "маршрут наименьшей стоимости" от исходного сервера до любого доступного сервера или шлюза в домене назначения. Сообщение сначала передается между доменами, пока не достигнет домена получателя. Затем сообщение передается внутри домена. Поскольку Router "не знает" полную топологию сети в рамках нескольких доменов, общий маршрут от сервера-источника до сервера назначения в другом домене, вообще говоря, не является оптимальным.

Маршрутизация внутри домена в пределах одной поименованной сети выполняется "напрямую" от сервера к серверу. Router использует при этом информацию только из документов Server в адресной книге. Документы Connection в этой ситуации вообще не анализируются - потому и не нужно создавать в адресной книге документов Connection для передачи почты между серверами в одной поименованной сети.

Если внутри домена имеется несколько поименованных сетей, выбирается маршрут "наименьшей стоимости" от исходного сервера до сервера назначения, и сообщение отправляется на следующий сервер в этом маршруте.

Алгоритм репликации

Подробно алгоритм репликации включает следующие шаги.· Установление соединения с сервером. В соответствии с имеющимся в адресной книге расписанием, составленным администратором, или по введенной вне расписания команде консоли, используя Randomized exponential backoff algoritm, инициирующий репликацию сервер соединяется с вызываемым сервером. Выполняется процедура аутентификации серверов и дополнительные процедуры, выбранные в секциях Security и Restrictions документа Server на вызванном сервере.

· Построение списка реплицируемых баз. Каждый сервер поддерживает в своей виртуальной памяти упорядоченную по идентификатору реплики базы таблицу с информацией обо всех имеющихся на нем базах - т.н. "кэш идентификаторов реплик". В нем содержатся сведения о базах и шаблонах, находящихся в каталоге данных Notes и рекурсивно его подкаталогах, а также во всех Directory Links

и рекурсивно их подкаталогах. В общем случае репликатор, сравнивая кэш идентификаторов реплик "своего" сервера и кэш идентификаторов реплик на вызванном сервере, создает список имеющих одинаковый идентификатор реплики баз на обоих серверах. Однако из команды консоли или документа Connection может следовать, что в репликации должны участвовать только базы соответствующих приоритетов или только базы в указанных каталогах или явно перечисленные базы на вызывающем сервере. Если это так, то репликатор, сравнивая кэши идентификаторов реплик, учитывает не все, а только необходимые базы из кэша идентификаторов реплик "своего" сервера.

· Далее для каждой базы из списка реплицируемых выполняется следующее.

· Не запрещены ли репликации базы? Если в установках одной из реплик выбрана опция Temporary disable replication, все заканчивается появлением на консоли сервера сообщения Replication is disabled for <сервер база>.

· Может ли каждый из серверов открыть реплику на другом сервере? Если один из серверов имеет в ACL реплики на другом сервере уровень доступа No Access, все заканчивается появлением сообщения Access control is set in <сервер база> to not allow replication from <сервер база>. Аналогично происходит, если реплика находится в Directory Link, а сервер не имеет доступа к этой Directory Link. Если же оба сервера имеют доступ к обеим репликам, репликатор открывает реплику на вызванном сервере.

· Репликация ACL. Это происходит, если вызванный сервер имеет в ACL вызвавшего сервера доступ менеджера и в установках реплики на вызвавшем сервере выбрана опция Replicate incoming: Access Control List. Репликатор проверяет, не изменилась ли ACL в реплике на вызванном сервере после последнего изменения ACL "своей" реплики. Если изменилась, репликатор получает ACL с вызванного сервера и заменяет ACL "своей" реплики, после чего снова проверяет, может ли каждый из серверов открыть реплику на другом сервере. Если репликация выполняется по схеме Pull-Push, зеркально-аналогичные проверки и действия выполняются этим репликатором по отношению ACL на вызванном сервере. При репликации по схеме Pull-Pull их выполнит репликатор вызванного сервера на второй фазе репликации.

· Репликация элементов дизайна. Это происходит, если вызванный сервер имеет в ACL вызвавшего сервера доступ не ниже дизайнера, а в установках реплики на вызвавшем сервере выбраны опции Replicate incoming: Forms, Views, еtс., Agents, Replication formula.

Элемент дизайна хранится в базе данных подобно документу. И, подобно документу, каждый элемент дизайна имеет свой идентификатор. Универсальный идентификатор, являющийся частью идентификатора, одинаков во всех репликах базы. Но имеющаяся в составе идентификатора дата-время последней модификации элемента дизайна (SD) может быть разной в каждой реплике.

Репликатор создает список идентификаторов всех элементов дизайна в реплике на вызванном сервере, которые были изменены со времени последней репликации, а если история репликаций очищена, то с Cutoff Date. Затем для каждого идентификатора из этого списка предпринимается попытка определить идентификатор элемента дизайна из "своей" реплики, имеющего такой же универсальный идентификатор.

Если это удалось (т.е. в репликах есть элементы дизайна с одинаковым универсальным идентификатором), остается сравнить времена последней модификации этих элементов. Если в реплике на вызванном сервере "более свежий" элемент дизайна, репликатор получает его и заменяет им имеющийся в "своей" реплике. Но если только этого не запрещают делать опции Replicate incoming: Forms, Views, еtс., Agents, Replication formula "своей" реплики. Удаление элементов дизайна тоже происходит подобно удалению документов - посредством передачи "окурков" с более поздним временем модификации. А репликационных конфликтов для элементов дизайна не бывает.

Если же в реплике на "своем" сервере нет элемента дизайна с таким же универсальным идентификатором, как в реплике на вызванном сервере, остается добавить в "свою" реплику новый элемент дизайна.

Если репликация выполняется по схеме Pull-Push, зеркально-аналогичные проверки и действия выполняются этим репликатором и по отношению элементов дизайна на вызванном сервере. При репликации по схеме Pull-Pull их выполнит репликатор вызванного сервера на второй фазе репликации.

· Репликация документов. Это происходит, если вызванный сервер имеет в ACL вызвавшего сервера возможность создавать или изменять документы.

Вначале репликатор, используя формулу отбора селективной репликации "своей" реплики (или по умолчанию SELECT @All), создает по документам на вызванном сервере вид, содержащий "потенциально допустимые" для приема в "свою" реплику документы. Затем репликатор "просматривает" этот вид и создает список идентификаторов документов в реплике на вызванном сервере, которые были изменены со времени последней репликации, а если история репликаций очищена, то с Cutoff Date. Если документ в реплике на вызванном сервере был в последний раз модифицирован раньше, чем текущее время минус интервал удаления для реплики на "своем" сервере, его идентификатор исключается из списка.

Для каждого идентификатора из этого списка предпринимается попытка определить идентификатор документа из "своей" реплики, имеющего такой же универсальный идентификатор.

Если это удалось (т.е. в обеих репликах есть документы с одинаковым универсальным идентификатором), остается сравнить времена последней модификации (SD) и последовательные номера (SN) этих документов.

Если документ с предшествующей репликации изменился в реплике на вызванном сервере, но не изменился в реплике на "своем" сервере, репликатор копирует измененный документ и замещает им документ в "своей" реплике. То же произойдет, если документ в реплике на вызванном сервере был удален. Вместо удаленного документа остается "окурок" с большим последовательным номером и датой модификации. "Окурок" должен копироваться репликатором в "свою" реплику и заместить имевшийся в ней документ, вызывая тем самым его удаление. Но если только этого не запрещает делать опция Replicate incoming: Deletions "своей" реплики.

Если же документ изменился на обеих сторонах, происходит репликационный конфликт (рассматривается в 6.2.14).

Если же в реплике на "своем" сервере нет документа с таким же универсальным идентификатором, как в реплике на вызванном сервере, его остается добавить в "свою" реплику как новый документ.

Если репликация выполняется по схеме Pull-Push, зеркально-аналогичные проверки и действия выполняются этим репликатором и по отношению документов

на вызванном сервере. При репликации по схеме Pull-Pull их выполнит репликатор вызванного сервера на второй фазе репликации.

Если документ был модифицирован в одной реплике позже, чем было произведено его удаление в другой реплике, модифицированный документ должен "перекрыть окурок". То же произойдет, если в результате ряда модификаций последовательный номер документа в одной реплике оказался больше, чем последовательный номер "окурка".

Наконец, в версиях 4.х при копировании документа происходит не полное копирование всех полей, как это было в версиях 3.х. Копируются только поля, у которых неодинаковые Seq Num. Поля же с одинаковым Seq Num нет смысла копировать - они одинаковы в обеих репликах. Это существенным образом сокращает объем информации, передаваемой при репликации. Именно это и называют "репликацией на уровне полей" - а более строго, пунктов.

Обновление записи в истории репликаций. Только когда репликация успешно завершилась, репликатор вызывавшего сервера обновляет записи в истории репликаций "своей" реплики: когда с вызванного сервера были приняты документы (Received) и когда с вызывавшего сервера были отправлены документы на вызванный (Send). При неуспешной репликации записи в истории репликаций не обновляются. Если репликация выполняется по схеме Pull-Push, репликатор обновляет и историю репликаций на вызванном сервере. При репликации по схеме Pull-Pull это выполнит репликатор вызванного сервера на второй фазе репликации.

· Завершение репликационной сессии. Когда список реплицируемых баз "исчерпан", репликатор или разрывает соединение (схема Pull-Push), или передает запрос "на обратную репликацию" в очередь репликатора на вызванном сервере (схема Pull-Pull).

Алгоритм выбора следующего сервера в маршруте (NextHop)

Алгоритм использует информацию из документов Person, MailInDatabase, Server, Connections и Domain общей адресной книги. Однако необходимая информация не выбирается всякий раз из адресной книги. При старте сервера она загружается в так называемые таблицы маршрутизации, находящиеся в виртуальной памяти сервера. Таблицы маршрутизации обновляются всякий раз, когда в адресную книгу внесено любое изменение. Кроме того, по умолчанию такие обновления выполняются каждые 60 минут. В версиях 4.х в файле NOTES.INI может применяться переменная MailDynamicCostReset, задающая интервал времени (в минутах), с которым Router должен восстановить в таблицах информацию из адресной книги.Именно по таблицам маршрутизации и выполняется выбор маршрута. С позиций теории графов при этом решается задача выбора пути минимальной длины на графе от заданной вершины-источника до заданной вершины-назначения. В качестве следующего сервера в маршруте выбирается тот, к которому ведет первая дуга в пути минимальной длины.

Практически же дело осложняется следующими моментами.

· Ввиду целочисленности и ограниченности диапазона стоимостей соединений возможно существование нескольких маршрутов наименьшей стоимости. Router выбирает один из них. Известно, что Router с версии 4.11 из нескольких маршрутов наименьшей стоимости выбирает тот, в котором наименьшее количество дуг.

· Учитывается "история" отказов связи по соединению (дуге графа). Если попытка установления соединения терпит неудачу (нет ответа, таймаут и т.п.), Router добавляет единицу к стоимости этого соединения в своей таблице маршрутизации. При попытке повторить передачу сообщения в следующий раз вновь решается задача выбора маршрута наименьшей стоимости, но увеличение стоимости "плохого" соединения, вообще говоря, способствует получению другого оптимального маршрута, чем при предыдущей попытке. Очевидно, такое возможно только при наличии альтернативных путей от сервера-источника к серверу назначения. Логично было бы ожидать, что увеличение стоимости соединения происходит после каждой неудачи установления соединения. Но увеличение стоимости соединения на единицу выполняется только один раз, а не при каждой последующей неудачной попытке (документ 138604 от 26.06.96 из Lotus Notes Knowledge Base). В результате стоимость "плохого" соединения может не возрасти должным образом, чтобы от него отказались при очередной попытке. Например, пусть с сервера A на сервер B для доставки почты имеется два документа Connection, один со стоимостью 5 (дуга AB1), а другой со стоимостью 8 (дуга AB2). В этом случае второй документ Connection

(дуга AB2)

никогда не будет использоваться при доставке почты, поскольку в таблицах маршрутизации сервера A стоимость дуги AB1 может возрасти только до 6. Если вы измените второй документ Connection, уменьшив стоимость дуги AB2 до 6, то после неудачной попытки соединения по дуге AB1, когда ее стоимость в таблицах достигает 6, возникает неопределенность: будет выбираться одна из двух возможных дуг, но непонятно, какая именно. Если вы уменьшите стоимость дуги AB2 до 5, непонятно, какая из двух дуг выбирается при первой попытке установить соединение, зато при повторных попытках установления соединения будет выбираться уже другая дуга. В результате становится понятно, почему большинство попыток администраторов вводить несколько "резервных" маршрутов доставки почты и "глубоко продуманно" управлять стоимостями соединений оканчиваются провалом. К сожалению, рациональная политика на сегодняшний момент (версия 4.51) состоит в том, чтобы вводить "резервные" маршруты с разными приоритетами соединений, но использовать для них стоимости соединений, выбираемые по умолчанию.

· Используется еще одна особенность, называемая "оппортунистической маршрутизацией" (opportunistic routing). Если сервер успешно принимает входящий вызов (типа Dialup Modem или X.25) от другого сервера, Router принявшего вызов сервера восстанавливает в первоначальное значение стоимость соединения с вызывавшим сервером в своих таблицах маршрутизации. Это, вообще говоря, будет способствовать более активному использованию данного соединения в дальнейших попытках передачи почты.

· При передаче сообщений с сервера на сервер возможно появление "петель". Чтобы отследить соединения (дуги графа), по которым сообщение уже передавалось, в сообщении "поддерживается" поле RouteServers. Оно содержит список серверов, "через которые" сообщение "уже прошло". Как только Router обнаруживает петлю, он немедленно восстанавливает первоначальную стоимость соединения в таблицах маршрутизации. Поскольку наличие петли отражено в сообщении в поле RouteServers, впоследствии ни один из Router-ов уже не станет вновь передавать сообщение по этой петле. Однако петля может включать много соединений... Для предотвращения "длинных" петель в сообщении "поддерживается" счетчик пересылок с сервера на сервер (Hop Counter - поле $Hops), начальное значение которого устанавливается равным 25. При каждой передаче сообщения с сервера на сервер Hop Counter уменьшается на единицу. Когда его значение уменьшится до нуля, доставка сообщения прекращается, а отправителю возвращается уведомление о недоставке.

· Адаптивные изменения стоимости соединений производятся только в таблицах маршрутизации, находящихся в виртуальной памяти сервера. Эти изменения не вносятся из таблиц в адресную книгу и, очевидно, не реплицируются на другие серверы домена. Адаптивные изменения в таблицах будут утеряны при перезапуске сервера, при модификации адресной книги или через 60 (или MailDynamicCostReset) минут, и Router "в очередной раз забудет старый опыт и вновь начнет учиться на своих ошибках".

Архивное копирование и восстановление СПЯ

Архивное копирование СПЯ должно производиться по крайней мере один раз в день. В дополнение к этому вы можете создавать новый СПЯ на сервере каждую неделю и делать его активным, т.е. используемым задачей Routerдля доставки новой почты.

Если произойдет сбой, для восстановления СПЯ рекомендуется такой путь.

· Выгрузить "самую свежую" резервную копию СПЯ в каталог, не являющийся каталогом сервера. Каталоги сервера включают каталог данных Notes и рекурсивно его подкаталоги, а так же все каталоги Directory Links (файлы с расширением .DIR в каталоге данных) и рекурсивно в их подкаталогах. Этот каталог может быть и на "сетевом" дисководе, если не имеется достаточно памяти на локальных дисках сервера.

· С консоли сервера дать команду Push, чтобы "затолкнуть" изменения из резервной копии СПЯ в активный СПЯ. Например, если резервная копия находится в каталоге h:\backup, команда может иметь вид:

Push Manufacturing h:\backup\SHARE1.NSF ,

Где Manufacturing

- имя сервера, и SHARE1.NSF - имя файла резервной копии СПЯ.

После завершения команды резервная копия больше не нужна и может быть удалена. Насколько это было возможно, вы уже восстановили данные в активном СПЯ.

Однако и после этого в активном СПЯ могли "восстановиться" не все тела сообщений - а в ПЯ соответственно остаться "повисшие" заголовки сообщений. Поскольку других вариантов уже нет, остается удалить такие "повисшие" заголовки из всех ПЯ. Для этого для каждого файла почты введите команду

Load Object Collect USERMAIL.NSF .

Эта команда "исследует" каждое сообщение в файле почты USERMAIL.NSF. Если заголовок сообщения найден в ПЯ пользователя, но соответствующее тело сообщения не найдено в СПЯ, заголовок сообщения удаляется из ПЯ. Однако учтите, что если на другом сервере имеется реплика этого ПЯ, то удаленные сообщения при репликации могут восстановиться вновь, поскольку функция Collect производит удаление "начисто", без создания "окурка".

Балансировка рабочей нагрузки членов кластера

Материал данного и последующих разделов предполагает знакомство с серверными задачами и компонентами, входящими в состав программного обеспечения сервера-члена кластера, что было рассмотрено в 3.2.19. Поэтому рекомендуем обратиться по этой ссылке, прежде чем продолжать чтение.Администратор имеет возможность осуществлять балансировку рабочей нагрузки членов кластера. Для этого в файле NOTES.INI предусмотрены следующие переменные.

Server_Availability_Threshold = значение

Каждый член кластера регулярно вычисляет текущее значение "своего" индекса доступности

(availability index). Это целое число в диапазоне от 0 до 100, при вычислении которого использована информация о степени загрузки сервера на "последних" пяти 15-секундных интервалах времени. Значение 100 трактуется как "полная доступность" сервера, значение 0 - как "полная недоступность".

Узнать текущее значение индекса доступности сервера можно командой консоли Show Cluster.

> show cluster

Cluster name: IntTrustCluster, Server name: NotesSrv400/InterTrustCorp/SU

Server cluster probe timeout: 1 minute(s)

Server cluster probe count: 186

Server availability threshold: 0

Server availability index: 100 (state: AVAILABLE)

Cluster members (2)...

server: NotesSrv400/InterTrustCorp/SU, availability index: 100

server: InterTrust/InterTrustCorp/SU, availability index: 96

Переменная Server_Availability_Threshold задает пороговое значение индекса доступности сервера. Когда текущее значение индекса доступности становится ниже заданного переменной Server_Availability_Threshold значения, некоторые из очередных запросов пользователей Notes версий 4.х к этому члену кластера станут переназначаться другим членам кластера, имеющим в данное время более высокий индекс доступности. Для этого задача Cluster Manager модифицирует в своем кэше состояние сервера как BUSY ("занят"), а через короткое время это состояние становится известным другим членам кластера. В то же время маршрутизация почты и репликации (как внутрикластерные, так и "обычные") продолжают осуществляться этим сервером независимо его индекса доступности. Сервер, находящийся в состоянии BUSY, продолжает вычислять текущее значение индекса доступности. Как только оно становится выше порогового значения, сервер возвращается в нормальное состояние (AVAILABLE), а через короткое время это состояние становится известным другим членам кластера.

Допустимые значения для Server_Availability_Threshold лежат в диапазоне от 0 до 100. Значение по умолчанию - 0. Выбор Server_Availabililty_Threshold=100 "переводит" сервер в состояние BUSY, при этом любые запросы пользователей к этому серверу будут переназначаться "более доступному" члену кластера, если только это возможно. Если же перенаправление запроса невозможно, доступ будет предоставляться. Выбор Server_Availabililty_Threshold=0 "переводит" сервер "в полностью доступное состояние", при этом функция Load balancing заблокирована (событие load balance не возникает).

Итак, ваша первая задача по балансировке рабочей нагрузки членов кластера состоит в том, чтобы экспериментально подобрать для каждого сервера-члена кластера приемлемое значение порога индекса доступности, которое позволяет эффективно использовать ресурсы кластера и обеспечивает быстрое время ответа для пользователя.

Server_Restricted = значение

Позволяет ограничивать доступ к серверу:

сервер переходит в состояние RESTRICTED ("использование ограничено") и не принимает новых запросов на открытие баз данных, но продолжает обслуживать пользователей, которые уже открыли базы данных на этом сервере.

Значение по умолчанию - 0. Чтобы ограничивать доступ к серверу, обычно используют команду консоли Set Config "Server_Restricted=1". В результате в файл NOTES.INI сервера будет внесено Server_Restricted=1. Задача Cluster Manager, обнаружив это изменение, изменяет состояние данного сервера на RESTRICTED в "своем" кэше кластера. Когда сервер находится в состоянии RESTRICTED, новые запросы на обращение к его базам данных по возможности перенаправляются в реплики на других серверах-членах кластера. Информация о текущем состоянии этого сервера через очень непродолжительное время становится известна другим членам кластера, и они перестают перенаправлять запросы на этот сервер. Сервер находится в состоянии RESTRICTED до перезапуска или "сброса" состояния, что обычно выполняется командой консоли Set Config "Server_Restricted=0". Для того чтобы сервер после перезапуска сразу же входил в состояние RESTRICTED, следует использовать значение Server_Restricted=2.

Обратите внимание, что переменная Server_Restricted подобным образом интерпретируется и серверами, не являющимися членами кластера. Следовательно, этим можно пользоваться при остановке сервера: сначала ограничить доступ к серверу командой Set Config "Server_Restricted=1", не прерывая "разрушительным" образом работу пользователей с открытыми базами данных, а по завершении текущей работы пользователей остановить сервер.

Server_MaxUsers = значение

Позволяет ограничивать количество активных пользователей, одновременно имеющих доступ к серверу. Если текущее количество активных пользователей на сервере достигло этого порогового значения, сервер переходит в состояние MAXUSERS и перестает принимать новые запросы на открытие баз, но продолжает обслуживать пользователей, которые уже открыли базы данных на этом сервере.

Активный пользователь рассматривается как пользователь, имеющий активную сессию с сервером и открывший на сервере одну или более баз данных. Когда количество активных пользователей на сервере достигает значения, указанного в Server_MaxUsers, сервер переходит в состояние MAXUSERS. В этом состоянии сервер не будет создавать дополнительные сессий для пользователей. Пользователи Notes версий 4.х, пытающиеся обращаться к серверу в состоянии MAXUSERS, будут или перенаправлены к реплике запрошенной базы на другом сервере-члене кластера, или получат сообщение "Access to the server is restricted due to maximum number of users" или "Access to this server has been restricted by the administrator". Пользователи Notes версий 3.х получат немного обескураживающее сообщение "You are not authorized to use the server".

Внутрикластерный репликатор на сервере в состоянии MAXUSERS будет продолжать свою работу, и внутрикластерные репликаторы других серверов тоже будут продолжать "заталкивать изменения" на данный сервер.

Очевидно, ваша вторая задача по балансировке рабочей нагрузки членов кластера состоит в том, чтобы экспериментально подобрать для каждого сервера-члена приемлемое значение порога количества активных пользователей на сервере, которое позволяло бы эффективно использовать ресурсы кластера и обеспечивало быстрое время ответа для пользователя.

Обратите внимание, что переменная Server_MaxUsers подобным образом интерпретируется и серверами, не являющимися членами кластера.

База "Каталог баз на сервере"

Создание базы

В версиях 4.х база создается автоматически по шаблону Database Catalog (CATALOG.NTF) при первом запуске задачи CATALOG.

Обновление документов в базе

Содержимое базы обновляется серверной задачей CATALOG, которая по умолчанию стартует на сервере ежедневно в час ночи. Администратор также может выполнить оперативное обновление базы с консоли сервера командой LOAD CATALOG. Если требуется более частое регулярное обновление базы, можно создать в общей адресной книге документ Program для запуска задачи CATALOG по расписанию.

Виды

· Databases by Category - содержит названия серверов, пути и имена файлов баз и названия баз, категоризированные по "категориям баз" ("категории базы" задаются в поле Categories на закладке Design окна свойств базы).

· Databases by Manager - содержит названия серверов, пути и имена файлов баз, категоризированные по именам менеджеров баз.

· Databases by Replica ID - содержит названия серверов, пути и имена файлов и названия баз, категоризированные по ID реплики.

· Databases by Server - содержит пути и имена файлов баз и их названия, категоризированные по названиям серверов.

· Databases by Title - содержит названия серверов, ID реплик, пути и имена файлов баз, категоризированные по названиям баз.

· Network Connections - показывает соединения сервер-сервер, категоризированные по вызывающим серверам.

Реплики и ACL

Чтобы в каталоге присутствовала только информация о базах, расположенных на данном сервере, нужно предоставить этому серверу и его администратору доступ менеджера, а -Default- - доступ читателя.

Чтобы в каталоге присутствовала только информация о базах, расположенных на нескольких серверах, нужно на остальных серверах создать реплику этой базы с первого сервера и предоставить всем серверам и их администраторам доступ менеджера, а -Default- - доступ читателя.

Чтобы в каталоге присутствовала информация о базах на всех серверах домена, нужно на всех серверах иметь одну реплику этой базы и предоставить группам LocalDomainServers (серверы домена) и Administrators (администраторы серверов домена) доступ менеджера, а -Default- - доступ читателя.

Можно иметь в каталоге информацию о базах в разных доменах организации, обеспечив присутствие на всех серверах одной реплики базы CATALOG.NSF

и предоставив группам LocalDomainServers (серверы домена), OtherDomainServers (серверы других доменов организации) и всем администраторам серверов доступ менеджера, а -Default- - доступ читателя.

База "Общая адресная книга"

Пользователь использует персональную адресную книгу как "записную книжку" для своих адресов (фирм, пользователей и групп), в том числе и тех, которых нет в общей адресной книге (документы Company, People, Group), описания соединений станции с серверами (документ Server Connection), хранения описаний своих возможных местоположений (документ Location), а также для хранения своих взаимных сертификатов (документ CrossCertificate) и информации о сертификаторах домена (документ Server\Certifier).

Вспомним формы из персональной адресной книги.

· Person

- информация о пользователе. Прежде всего представляют интерес полный почтовый адрес и сертифицированный публичный ключ, который необходим для шифрования почты, отправляемой этому пользователю.

· Group

- информация о группе: тип группы и ее состав. Обратите внимание, что при репликациях между станцией и сервером станция получает информацию о составе группы из персональной адресной книги.

· Location

- информация о возможном местоположении: название местоположения, тип местоположения, временная зона, почтовый сервер и сервер-посредник, порты станции, используемые в этом местоположении, информация о настройках почты и Internet-броузинга, расписание репликаций "станция-сервер".

· Server Connection

- информация о соединении станции с сервером: тип соединения, имя сервера, порт, используемый станцией для соединения, местоположение, в котором используется это соединение. Возможны следующие типы соединений: Local Area Network - по локальной сети, Dialup Modem - "удаленное" (с использованием модема), Passthru Server

- через сервер-посредник, Remote LAN Service

- инициализация установления соединения внешним сервисом (например, Microsoft RAS) между станцией и удаленной локальной сетью и затем работа с сервером Notes, находящемся

в удаленной локальной сети, по сетевому протоколу, поддерживаемому этим соединением.

В версии 4.5 появился еще один тип соединения: Hunt Group. Типичная ситуация, в которой применяется такое соединение, приведена на Рис. 4.1. Здесь любая из станций Notes устанавливает соединение с сервером-посредником, "набирая" один и тот же "внешний" телефонный номер. Автоматическая телефонная станция, на которую приходит входящий вызов, переключает его на первый свободный внутренний телефонный номер, тем самым "соединяя" станцию Notes с каким-то из серверов-посредников. Каждый из серверов-посредников по локальной сети предоставляет доступ к серверу назначения. Станции Notes "безразлично", какой из серверов-посредников будет использован для доступа к серверу назначения. В настройках станции все это описывается парой документов Server Connection. Первый, типа Passthru Server, содержит в поле Destination server name: имя сервера назначения, а в поле Passthru server name or hunt group name: - название hunt-группы. Второй, типа Hunt Group, содержит название hunt-группы и внешний телефонный номер. Единственное "предназначение" названия hunt-группы - логически "связать" оба документа. Станция Notes, устанавливая соединение с сервером назначения, в первую очередь анализирует "первый" документ, а по содержащемуся в нем названию hunt-группы находит "связанный" с ним "второй" документ.

Рис. 4.1 Доступ к серверу назначения через любой из серверов-посредников

· Server\Certifier

- информация о сертификаторе. Чисто информационный документ, копируемый из общей адресной книги и позволяющий пользователю при выполнении запросов на ресертификацию узнать почтовый адрес сертификатора.

· CrossCertificate

- взаимный сертификат. Это документ, при наличии которого пользователь может получать доступ к серверам в других организациях. Его пользователь может создать сам ("от своего имени") или скопировать из общей адресной книги, если такой в ней есть и администратор даст пользователю к этому документу доступ не ниже читателя.

Общая адресная книга создается при установке первого сервера в домене и впоследствии реплицируется на дополнительные серверы. Она содержит информацию о серверах домена, зарегистрированных пользователях, сертификаторах, внешних и чужих доменах, группах, а также документы, описывающие соединения между серверами и программы, запускаемые на серверах.

Переходим к рассмотрению форм из общей адресной книги.

База "Протокол работы сервера/станции"

Виды

· Database Sizes - только на сервере - показывает информацию обо всех базах в порядке сортировки по их размеру.

· Database Usage - на сервере и станции - показывает сведения о работе с базами; категоризировано по базам и датам.

· Miscellaneous Events - на сервере показывает время начала и окончания "различных событий"; на станции показывает продолжительность использования модема. Категоризировано по серверам и датам.

· Phone Calls - на сервере дает информацию о модемных контактах, которые сервер произвел или на которые ответил (обслужил внешний вызов); на станции показывает вызовы по модему, включая возникшие проблемы, как то ошибки CRC и повторные передачи.

· Replication Events - на сервере показывает все репликации между серверами, включая информацию о том, когда происходила репликация, как долго она выполнялась и какой сервер инициировал вызов. На станции показывает репликации, отсортированные по серверам, и список возникших при этом проблем, например проблемы со списком управления доступом.

· Sample Billing - только на сервере - показывает сеансы работы (сессии) пользователей и других серверов с этим сервером, с сортировкой по именам. Формат удобен для экспорта в электронные таблицы для предоставления отчетов руководству и "выписывания" счетов на оплату.

· Usage by Date - только на сервере - показывает сеансы работы (сессии) пользователей и других серверов с этим сервером. Содержит число и продолжительность сеансов, открытые в сеансах базы, продолжительность доступа к базам, количество транзакций и использование сети (сколько килобайт "прокачано"). Категоризировано по дате.

· Usage by User - только на сервере - как Usage by Date, но с категоризацией по пользователям.

База "Протокол сертификаций"

· имя пользователя, сервера или сертификатора

· тип лицензии

· дата сертификации и дата окончания срока действия сертификата.

Создание базы

Создайте на первом сервере в организации новую базу CERTLOG.NSF по шаблону Certification Log (CERTLOG.NTF).

Создание документов в базе

Документы автоматически создаются в расположенной на регистрационном сервере реплике базы CERTLOG.NSF при регистрации каждого нового пользователя, сервера или сертификатора оргединицы. Если же база отсутствует на регистрационном сервере, то при регистрации каждого нового пользователя, сервера или сертификатора оргединицы никакие документы в ней, естественно, не создаются.

Виды

· By Certifier Name - содержит имена сертификаторов, имена пользователей и серверов, тип лицензии (North American или International) и дату сертификации, категоризированные по имени сертификатора.

· By User Name - содержит имена пользователей и серверов, тип лицензии, дату сертификации и имя сертификатора, отсортированные по имени пользователя или сервера.

· By Expiration Date - содержит дату истечения срока действия сертификата, имя сертификатора, имя пользователя или сервера, отсортированные по дате истечения срока действия сертификата.

Реплики и ACL

На очередном сервере домена следует создавать реплику базы CERTLOG.NSF с первого сервера домена. В списке управления доступом (ACL) обычно сертификатору организации и серверам из группы LocalDomainServers дают доступ менеджера, сертификаторам оргединиц - доступ автора, а -Default- - нет доступа.

Безопасность СПЯ

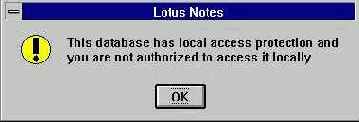

СПЯ имеет ряд особенностей, связанных с защитой информации. Это гарантирует, что только пользователи, которые должны иметь доступ к сообщению, смогут получить к нему доступ.· Для СПЯ применяется локальное шифрование, так что доступ к нему может иметь только ID сервера, на котором этот СПЯ был создан.

· Список управления доступом СПЯ установлен так, что только ID сервера и только как сервер имеет к нему доступ. Это означает, что пользователь (обычно, администратор сервера) не сможет использовать ID сервера, чтобы обратиться к СПЯ из оболочки рабочей станции. Никто не может даже добавить пиктограмму СПЯ в рабочее пространство станции.

· СПЯ не содержит видов, и ни один вид не может быть добавлен в него.

В СПЯ могут быть помещены любые сообщения, за исключением только зашифрованных (при их отправке была выбрана опция шифрования). Дело в том, что тело зашифрованного сообщения "уникально" - оно может быть прочитано только его получателем. Если шифрованное сообщение отправляется нескольким получателям, на самом деле каждому из получателей доставляется собственная "уникальная" копия. Поэтому просто не имеет смысла сохранять тела зашифрованных сообщений в СПЯ. Если пользователь потребует в документе Person шифровать всю его входящую почту, его входящая почта тоже не будет сохраняться в СПЯ.

Certifer - информация о сертификаторах домена

Документы формы Certifer содержат информацию о сертификаторах организации и оргединиц (лицах, имеющих ID сертификатора и сертифицирующих пользователей и серверы). Первый документ Certifer создается автоматически при создании первого сервера в первом домене организации. При создании сертификатов оргединиц для их владельцев также создается документ Certifer.

Рис. 4.28 Информация о сертификаторе

Что делать, если пользователь

Принципиально проблема неразрешима, и вопрос лишь в рациональных действиях по выходу из этой неприятной ситуации...Следует предупреждать пользователя о необходимости делать копии его ID-файла перед внесением в него любых изменений и после этого. В некоторых случаях допустимо иметь архив ID-файлов пользователей. Один из вариантов организации такого архива рассматривается в 9.6. Если архив имеется, воспользуйтесь им. Однако это "не спасет" в случае, если пользователь создал ключ шифрования, использовал его для шифрования документов в базах, но более никому не передал. Подобное может случиться с зашифрованной почтой и зашифрованными локальными базами данных, если пользователь "успел" изменить публичный ключ.

Если же копии ID-файла нет, остается только вновь зарегистрировать пользователя под его прежним именем.

· Откройте документ Person этого пользователя в общей адресной книге, запомните местоположение почтового ящика, затем закройте и удалите документ Person.

· Зарегистрируйте пользователя заново под прежним именем, указав TEMP.nsf в качестве файла почтового ящика.

· Исправьте в новом документе Person местоположение почтового ящика с TEMP.nsf на прежнее.

· Проверьте, что под новым ID-файлом удается "войти" в почтовый ящик пользователя.

· Удалите TEMP.nsf и передайте пользователю новый ID-файл.

Что такое ID-файлы пользователя, сервера и сертификатора

Каждый сервер или пользователь Notes имеет свой ID-файл - ассоциированный с этим сервером или пользователем уникальный двоичный файл, обычно имеющий расширение .ID. Этот файл идентифицирует своего владельца в контактах с серверами, используется в процессах шифрования, создания и проверки "электронной подписи" и т.п..ID-файл пользователя или сервера создается сертификатором (certifier). Сертификатор - лицо (обычно, ваш администратор), имеющее специальный ID-файл - ID сертификатора. ID-файл сертификатора используется при создании, сертификации и ресертификации ID-файлов пользователей и серверов.

При создании в ID-файл включаются:

· Имя владельца ID-файла, например Nikolay N. Iontsev/InterTrustCorp/SU.

· Вид лицензии (International или North American). За пределы Северной Америки Notes

поставляется только с лицензиями вида International. Вид лицензии определяет длину используемых в алгоритмах шифрования ключей.

· Тип (Lotus Notes, Lotus Notes Desktop или Lotus Notes Mail) и номер лицензии

Notes.

· Один иерархический сертификат и, возможно, несколько неиерархических (простых) сертификатов. Сертификаты используются при установлении подлинности пользователя или сервера в первой фазе их контакта с сервером и при проверке "электронной подписи". Если в ID-файле пользователя нет необходимого сертификата, он не сможет "проверить электронную подпись" и обычно не получит доступа к серверу.

· Публичный ключ (public key). Публичный ключ используется при шифровании почты и локальных баз данных, а также в процессах создания и проверки "электронной подписи". Его копия заносится также в общую адресную книгу и становится доступной другим пользователям домена. Копия публичного ключа может передаваться пользователям из других доменов.

Однако имеется одна тонкость. Копия публичного ключа, которая хранится в поле с меткой Certified Public Key:

из адресной книги - "сертифицированный публичный ключ" - содержит публичный ключ, но не является в точности публичным ключом.

· Личный ключ (private key). Он имеется только в ID-файле и нигде более. Используется для шифрования почты и локальных баз данных, а также в процессах создания и проверки "электронной подписи".

· Пароль. Необходим для предотвращения использования этого ID-файла без ведома его владельца. В первой фазе контакта пользователя с сервером станция Notes обращается к используемому ID-файлу, запрашивает у пользователя пароль и сравнивает его с паролем, хранящимся в используемом ID-файле.

После создания в ID-файле могут быть изменены или добавлены:

· Пароль. ID-файл очень трудно "подделать" (автору такие факты не известны), однако его можно физически скопировать. Если ID-файл скопирован "злоумышленником", единственной защитой от его несанкционированного использования будет служить пароль. Изменение пароля выполняет сам владелец ID-файла. Администратор может устанавливать минимально-допустимую длину пароля для ID-файла, а с версий Notes 4.5 также может вынуждать пользователя регулярно менять пароль и запрещать доступ к серверу с использованием копии ID-файла с устаревшим паролем.

· Сертификаты. Может быть заменен иерархический сертификат и добавлены или удалены простые сертификаты. Простые сертификаты необходимы только для доступа к серверам с неиерархическими (простыми) именами. Однако использование серверов с простыми именами и, соответственно, простых сертификатов, является атавизмом Notes версий 1-2, и в настоящее время маловероятно.

· Ключи шифрования (encryption key's). Ключи шифрования используются для шифрования документов в базах данных. Они создаются пользователями и передаются другим пользователям, которые должны иметь доступ к документам, зашифрованным этими ключами.

· Имя владельца ID-файла может быть изменено сертификатором по запросу самого владельца ID-файла. Эта операция влечет также замену содержащихся в ID-файле сертификатов.

· Публичный ключ может быть изменен владельцем ID-файла и передан сертификатору для ресертификации ID-файла владельца (замены в нем сертификатов) и распространения (помещения в адресную книгу). Поскольку публичный ключ однозначно связан с личным ключом, эта операция на самом деле означает смену обоих ключей.

Для исследования или изменения содержимого вашего ID-файла используйте пункт меню File - Tools - User ID… . Вы получите диалоговое окно, в котором можно видеть имя владельца, тип ID, вид и тип лицензии, изменить пароль.

Рис. 8.1. Окно свойств ID пользователя - закладка Basics

Выбирая пиктограммы в левой части окна ("меняя закладки"), вы получите доступ к сертификатам, ключам шифрования и различным операциям, которые можно выполнить с ID-файлом.

Отметим понятие "безопасная копия" (safe copy) ID-файла. Это создаваемый из "настоящего" ID-файла "кнопкой" Create Safe Copy (на закладке More Options) файл, не содержащий личного ключа и ключей шифрования владельца. Невозможно работать на станции, используя "безопасную копию" вместо "настоящего" ID-файла. Обычно "безопасная копия" ID-файла создается для передачи сертификатору. Сертификатор использует ее при ресертификации ID-файла, создании простого сертификата или выпуске взаимного сертификата. В случае ресертификации или создания простого сертификата этот сертификат помещается в "безопасную копию", затем "безопасную копию" возвращают владельцу, а последний "кнопкой" Merge A Copy "заменяет" иерархический сертификат в своем "настоящем" ID-файле или "добавляет" в "настоящий" ID-файл новый простой сертификат.

Рис. 8.2. Окно свойств ID пользователя - информация о сертификатах

Рис. 8.3. Окно свойств ID пользователя - возможные операции

ID-файл сервера идентифицирует сервер в контактах сервер-сервер и сервер-станция. Он создается при установке сервера Notes и непосредственно расположен в каталоге программ Notes на сервере. Содержит те же компоненты (обычно, кроме пароля), что и ID-файл пользователя. Различие лишь в том, что при создании ID-файла сервера информация о нем была занесена в документ Server в Адресной книге, а не в документ Person, как при регистрации нового пользователя.

ID-файл сертификатора (CERT.ID) идентифицирует сертификатора организации. Он создается в процессе установки первого сервера Notes в организации. Правда, впоследствии может быть создан и другой ID-файл сертификатора организации. Сертификатор (обычно, администратор) использует ID-файл сертификатора при регистрации новых пользователей и серверов (добавление сертификата в их ID-файлы), ресертификации пользователей и серверов (замена сертификатов в их ID-файлах) и выпуске взаимных сертификатов. Кроме того, ID-файл сертификатора также используется при создании древовидного набора ID-файлов для сертификаторов оргединиц в организации. Несмотря на то, что ID-файл сертификатора имеет в основном те же компоненты, что и ID-файлы пользователя и сервера, имеются и отличия. В частности, сертификатор не может работать под ID-файлом сертификатора (с иерархическим именем) как пользователь Notes - для этого у сертификатора имеется "обыкновенный пользовательский" ID-файл.

Что такое переключения (failover) и когда они происходят

Когда пользователь Notes версий 4.х пытается обратиться к члену кластера, который по каким-то причинам не доступен, происходит переключение (failover)запроса пользователя на другой доступный сервер в кластере. Иными словами, запрос "переадресуется" на другой доступный сервер кластера. Только если такое переключение по какой-то причине не может быть осуществлено (например, ни на одном из доступных серверов кластера нет реплики запрошенной базы), пользователь получит сообщение наподобие "Server is not responding". Обратите внимание, что клиент Notes версий 3.х не поддерживает возможность переключения.

Уточним условия, при которых возникает переключение.

· При попытке открыть базу данных. Если пользователь пытается открывать базу данных на недоступном сервере, происходит переключение на сервер, имеющий реплику запрошенной базы. Пиктограмма реплики базы на новом сервере добавляется в верхнюю часть стека пиктограмм базы в рабочем пространстве или в доступное место на текущей закладке рабочего пространства, если в установках станции не выбрана опция "стекирования" пиктограмм реплик.

Если на сервере, на который выполняется переключение, имеется несколько реплик нужной базы, то из них всегда выбирается та реплика, которая имеет то же самое имя файла, включая путь, что и первоначально запрошенная. Например, пусть в кластере имеются три базы данных с разными именами файлов SALES.NSF, EAST.NSF и WEST.NSF, но с одинаковым идентификатором реплики. Например, базы EAST.NSF и WEST.NSF могут быть селективными репликами SALES.NSF (реплицируемые документы отбираются по формуле селективной репликации). Сервер True содержит все три базы. Сервер Royal

содержит только SALES.NSF. Сервер Navy содержит все три базы. Если пользователь пытается открывать базу EAST.NSF на сервере True, но этот сервер недоступен, происходит переключение на сервер Navy, на базу с именем файла EAST.NSF.

· При попытке выполнить репликацию между станцией и сервером. Когда пользователь инициирует репликацию локальной базы данных с базой данных на сервере-члене кластера, но этот сервер оказывается недоступным, происходит переключение на другой сервер кластера, имеющий соответствующую реплику.

· При попытке обратиться к почтовому серверу (Home/Mail server) пользователя. Почтовый сервер пользователя определен в локальной адресной книге в "текущем" документе Location и используется при поиске адресов или отправке исходящей почты. Существует много ситуаций, когда станция обращается к почтовому серверу, но не к почтовому ящику пользователя на нем. Если этот сервер оказывается недоступен, происходит переключение на другой доступный член кластера. Это событие отображается сообщением в строке состояния станции.

· При попытке открыть почтовый ящик пользователя. Местоположение почтового ящика пользователя определено в локальной адресной книге в "текущем" документе Location. Когда пользователь пытается открыть свой почтовый ящик (в том числе выбором Open Mail или Create Memo во всплывающем меню строки состояния или выбором Create-Mail-<форма> в основном меню), но почтовый сервер оказывается недоступен, происходит переключение на другой доступный член кластера, имеющий реплику почтового ящика пользователя. Пиктограмма этой реплики добавляется в верхнюю часть стека пиктограмм почтового ящика, а произошедшее событие отображается сообщением на строке состояния. "Новый" почтовый ящик используется до смены текущего местоположения пользователем или до выхода из программы станции Notes.

· При попытке задачи Mail Router передать почту. Если на нескольких серверах кластера имеются реплики почтового ящика пользователя, и пользователю было отправлено сообщение, но при доставке сообщения задача Mail Router потерпела неудачу при обращении к реплике на том сервере, который определен как почтовый в документе Person этого пользователя в общей адресной книге, происходит переключение на реплику на другом сервере кластера. Таким образом, пользователь может получать почту с серверов внутри кластера и от серверов Notes версий 4.х "снаружи кластера", даже если его почтовый сервер не функционирует. Обратите внимание, что серверы Notes версий 4.х "снаружи кластера" должны использовать тот же сетевой протокол, что используется внутри кластера, а также находиться в том же самом домене. Чтобы задача Mail Router пользовалась возможностью переключения, в файле NOTES.INI "несущего задачу" сервера Notes версии 4.х задают переменную MailClusterFailover=1. Обычно это делается централизованно для всех серверов версий 4.х в домене.

· При попытке обратиться к базе Web Navigator. Если пользователь, станция которого настроена на работу с серверной базой Web Navigator, пытается открыть страницу на Web-сервере, происходит обращение к серверу Notes, указанному для этих целей в поле InterNotes server в текущем документе Location. Если этот сервер недоступен, происходит переключение на другой сервер-член кластера, который тоже настроен как

InterNotes Server. Однако для этого требуются дополнительные настройки: базы WEB.NSF на серверах кластера должны быть репликами, но реплицировать между ними многочисленные документы-образы страниц не имеет смысла, для чего используется формула селективной репликации наподобие Form != "HTMLForm".

· В элементах дизайна баз. Когда используется метод OpenWithFailover класса NotesDatabase

из LotusScript или "команда" @Command ([FileOpenDatabase]).

Таким образом, администратор, правильно спланировав и реализовав размещение реплик наиболее часто используемых и "критических" баз на многих серверах кластера, гарантирует, что запросы пользователей на открытие баз не потерпят неудачу, даже если они исходно были "адресованы" к недоступному серверу. Переключение происходит обычно настолько быстро, что пользователь даже не замечает, что оно произошло.

Что такое сертификаты

Сертификат (обычно хранимый в ID-файле пользователя, сервера или сертификатора) содержит следующие составляющие:· имя и публичный ключ выдавшего сертификат;

· дата-время выдачи и дата-время окончания срока действия сертификата;

· имя и публичный ключ пользователя или сервера, которому сертификат выдан;

· вид лицензии Notes.

На этом уровне подробности сертификат можно представлять себе в виде "бумажного документа" примерно следующего содержания.

Рис. 8.4 Интерпретация содержания сертификата

Сертификат подтверждает, что данное имя пользователя, сервера или сертификатора (предмет сертификата) "правильно ассоциировано" с его публичным ключом.

Сертификат "подписан" с использованием личного ключа выдавшего его сертификатора. Следовательно, "подпись под сертификатом" может быть проверена. Для проверки "подписи" необходим публичный ключ выдавшего сертификат сертификатора.

Ассоциация имени и публичного ключа, содержащаяся в сертификате, используется Notes для доказательства идентичности того, кто действует, и того, за кого он себя выдает, в двух случаях:

· Всякий раз, когда пользователь (или сервер) соединяется с сервером Notes. При этом выполняется процесс, называемый установлением подлинности (процедура аутентификации). Чтобы пользователь (или сервер) получил доступ к серверу, ID-файл устанавливающего соединение пользователя или сервера и ID-файл сервера, с которым устанавливается соединение, обычно должны иметь общий, т.е. выданный одним и тем же сертификатором, сертификат.

· Всякий раз, когда получена "подписанная" почта или проверяется "подпись под секцией документа". Когда почта или документ "подписываются", все сертификаты подписавшего их" пользователя копируются из его ID-файла непосредственно в документ. Чтобы получатель мог установить подлинность "подписавшего", "подписавший" и получатель обычно должны иметь общий сертификат.

Сертификаты бывают трех видов: неиерархические (простые), иерархические и взаимные.

Повторим, что в Notes могут использоваться неиерархические (простые) или иерархические имена для пользователей, серверов и сертификаторов. Неиерархические имена - наследие от Notes версий 1.х-2.x, вынужденно поддерживаемое и в Notes версий 3.х. Иерархические имена - нововведение Notes версий 3.x, ставшее стандартом в версиях 4.х. При использовании простых имен применяются простые сертификаты, при использовании иерархических имен - иерархические и взаимные сертификаты. В зависимости от используемой системы имен существенно различаются очень многие соглашения, понятия, возможности и процессы. Но, поскольку в настоящее время простые имена уже практически никем не применяются, мы уделим связанным с ними простым сертификатам ровно столько внимания, сколько это необходимо для лучшего понимания иерархических и взаимных сертификатов.

Configuration - управление значениями переменных в файлах NOTES.INI на серверах

Документ формы Configuration используется для управления значениями некоторых переменных в файлах NOTES.INI серверов домена.

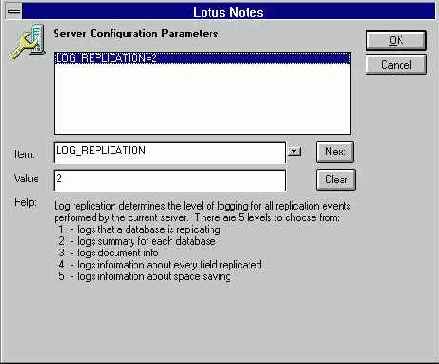

Рис. 4.25 Пример документа Server Configuration

Поле Server name: может содержать или имя сервера, к которому относится данный документ, или символ "*", означающий, что документ распространяется на все серверы домена (списки недопустимы). По нажатию кнопки Set/Modify Parameters появляется диалоговое окно, в котором можно изменить значения уже использованных в документе переменных или добавить в документ новые переменные с необходимыми значениями.

Рис. 4.26 Окно по кнопке Set/Modify Parameters

Выбор имен переменных выполняется из списка в очередном диалоговом окне, "вызываемом" кнопкой

Рис. 4.27 Список имен стандартных переменных

Через непродолжительное время после появления документа в адресной книге (это может потребовать репликации) сервер обнаружит документ и выполнит в "своем" файле NOTES.INI и в своей виртуальной памяти предписанные документом изменения. Признаком того, что изменения выполнены, является появление на консоли сервера сообщения

Searching Server Configuration document(s) for parameters...

Connection - соединение между серверами

Документы формы Connectionиспользуются для организации репликаций по расписанию и передачи почты между серверами. Для репликаций вы обычно должны создать только один документ Connection в одном направлении (например, если репликация происходит между серверами A и B, то только с сервера A на сервер B), поскольку при репликации информация обычно передается в обе стороны. Повторение документов в обеих направлениях (например, с сервера A на сервер B и с сервера B на сервер A) хотя и допустимо, но лишь усложнит составление общего расписания репликаций и обычно увеличит нагрузку на сеть. Для передачи почты документ Connection необходим только тогда, когда серверы расположены в разных поименованных локальных сетях Notes. Обычно документы Connection для передачи почты должны создаваться в двух направлениях (например, если почтой могут обмениваться серверы A и B, то один документ "отвечает" за передачу почты с A на B, а другой - с B на A, и при этом каждый документ "работает" только при наличии почты в этом направлении).

Типы соединений

В Notes версий 3.х имелись две формы документа Connection: Connection\Network для соединения по локальной сети и Connection\Remote для соединения с использованием модема. В версиях 4.х используется одна форма Conntection, однако в ней явно задается тип соединения (поле ключевых слов с меткой Connection Type:). Он может быть следующим.

· Local Area Network - серверы соединяются по локальной сети, вызывающий сервер (поля с метками Source server: и Source Domain:) использует выбранный поле с меткой Use the port(s): кнопкой Choose ports

сетевой порт для вызова сервера назначения (поля с метками Destination server: и Destination Domain:). Это не означает, что серверы должны находиться в физически одной и той же локальной сети, необходимо лишь свободное прохождение пакетов используемого портом протокола между серверами. Например, используя протокол TCP/IP, серверы, находящиеся на разных континентах, могут напрямую связываться между собой. При использовании протокола TCP/IP в поле с меткой Optional network address: следует указать IP-адрес компьютера, на котором находится вызываемый сервер (вместо IP-адреса можно задать DNS-имя или WINS-имя). При использовании других протоколов оставьте это поле пустым.

Рис. 4.2 Фрагмент документа Connection в случае соединения по локальной сети

Хотя форма "позволяет" в поле с меткой Use the port(s): указывать список сетевых портов (например, TCPIP и NETBOIS), из этого не следует, что если не удастся установить соединение по первому порту (TCPIP), то будет использоваться второй порт (NETBOIS). Наоборот, чтобы достичь перехода на "резервный" порт при отказе основного, необходимо создать несколько документов Connection, в каждом из которых выбран только один сетевой порт, причем для документа, использующего основной порт, выбрать в поле с меткой Usage priority: приоритет использования Normal, а для документов,

использующих резервные порты, выбрать приоритет использования Low.

· Dialup Modem - серверы связываются между собой с использованием модемов, для вызывающего сервера указан используемый COM-порт и телефонный номер вызываемого сервера (поле с меткой Destination phone number:). К этому же типу относится соединение COM-портов двух достаточно близко расположенных серверов нуль-модемным кабелем; номер телефона при этом не требуется. В специальных случаях (см. главу 5) может быть использован скрипт соединения, имя которого задается в поле с меткой Login script file name:. Такой скрипт может иметь до 4-х аргументов, указываемых в полях с меткой Login script arguments:. Обратите внимание, что при обычном модемном соединении никакой скрипт соединения не требуется, и соответственно не должен указываться в документе. Отметим, что если в поле Use the port(s):

указан список портов, для установления соединения используется первый свободный порт, а если в поле Destination phone number: указан список телефонных номеров, предпринимаются попытки "дозвона" по первому номеру, если был неуспех, то по второму номеру, и т.д.

Рис. 4.3 Фрагмент документа Connection в случае модемного соединения

· Passthru Server - используется в случае, когда серверы не могут связываться между собой напрямую по локальной сети или модему, однако имеется "третий" сервер, с которым может связаться вызывающий сервер, и который в свою очередь может связаться с вызываемым сервером. При этом "третий" сервер соответствующим образом настроен - он "не возражает против предоставления услуг по ретрансляции". В документе Connection указывается имя этого сервера-посредника (поле с меткой Use passthru server:) и имя сервера назначения (поля с метками Destination server: и Destination Domain:), который в свою очередь должен вызывать сервер-посредник.

Соединение типа Passthru Server выполняется за несколько этапов. Вначале вызывающий сервер пытается установить соединение с сервером-посредником. Если эти серверы не в одной поименованной сети, в адресной книге вызывающего сервера дополнительно необходим "обычный" документ Connection, в котором описано, каким образом выполняется соединение между этими серверами. Затем сервер-посредник пытается установить соединение с сервером назначения или очередным сервером-посредником в цепочке. И опять, если эти серверы не в одной поименованной сети, в адресной книге сервера-посредника должен присутствовать "обычный" документ Connection, в котором описано, каким образом выполняется соединение между этими серверами.

Так, в примере на Рис. 4.4 серверы из одного домена InterTrust/InterTrustCorp/SU и NotesSrv400/InterTrustCorp/SU находятся в одной поименованной сети, так что "дополнительный" документ Connection между этими серверами может отсутствовать. Однако серверы NotesSrv400/InterTrustCorp/SU

и 194.196.39.10/Srv/LotusEmea/Net в разных поименованных сетях, и в адресной книге присутствует документ Connection типа Local Area Network между этими серверами.

Рис. 4.4 Фрагмент документа Connection в случае соединения через сервер-ретранслятор

· Remote LAN Service - соединение с использованием внешнего (по отношению к Notes) сервиса удаленного доступа к локальной сети.

Территориально удаленные локальные сети могут быть связаны между собой постоянно с использованием программно-аппаратных средств, называемых мостами. В этом случае обеспечивается свободное прохождение сетевых пакетов через мост из одной локальной сети в другую, что "прозрачно" для Notes. Поэтому для соединения между серверами Notes, установленными в локальных сетях, которые "постоянно связанны" мостами, используется документ Connection типа Local Area Network.

В то же время имеются программные средства, позволяющие с использованием модемов, сетевого оборудования X.25 или ISDN осуществлять между территориально удаленными сетями соединения, обеспечивающие прохождение сетевых пакетов. Но это уже коммутируемые, т.е. устанавливаемые только по потребности, а не постоянные соединения. Одним (но не единственным) из таких программных средств является Microsoft Remote Access Service (Microsoft RAS). В одной из локальных сетей устанавливается сервер Microsoft Windows NT, а на нем сервис Microsoft RAS. Из другой локальной сети с этим сервером может связаться клиент Microsoft RAS (с компьютера под MS Window

3.11, MS Window 95, MS Windows NT). Microsoft RAS использует PPP или SLIP

в качестве протокола передачи сетевых пакетов по последовательным линиям связи. Поверх протокола PPP могут передаваться пакеты протоколов TCP/IP, NETBOIS, IPX/SPX, поверх протокола SLIP - TCP/IP. Клиент Microsoft RAS может применяться и для установления соединений с серверами поставщиков услуг Internet (Internet Service Providers, ISP).

Каждое возможное соединение клиента Microsoft RAS представлено в его списке соединений (Phonebook) отдельным описанием соединения (Phonebook entry). Описание соединения идентифицируется именем описания соединения (Entry name) и содержит сведения об используемом протоколе работы по последовательным линиям (PPP или SLIP), передаваемых поверх него сетевых протоколах, применяемых при установлении соединения скриптах, а также обычно дополнительные параметры:

имя устанавливающего соединение пользователя, его пароль, телефонный номер модема на вызываемом

сервере... Для установления соединения из клиента Microsoft RAS достаточно выбрать имя нужного описания соединения (Entry name) и нажать кнопку Dial. Или запустить из окна Command Prompt программу RASDIAL, указав ей параметром имя нужного описания соединения... Когда соединение установлено, во время его функционирования из одной локальной сети в другую "прозрачно" для Notes передаются пакеты соответствующих сетевых протоколов (например, TCP/IP).

Именно на такой случай соединения между локальными сетями предусмотрен документ Connection типа Remote LAN Service. Предполагается, что сетевой порт Use the LAN port(s): использует сетевой протокол, поддерживаемый клиентом Microsoft RAS. "Во исполнение документа Connection" сервер Notes сначала инициирует клиента Microsoft RAS на установление соединения. По сути дела, со стороны Notes это сводится к запуску входящей в состав клиента Microsoft RAS программы RASDIAL с параметрами имя_описания_соединения [имя_пользователя пароль /PHONE:телеф_номер]. Когда соединение установлено, Notes использует протокол порта Use the LAN port(s): для работы с сервером Notes из другой локальной сети. Разрыв такого соединения также инициируется Notes

по завершении выполняемых серверами работ. По сути дела, это сводится к запуску сервером Notes той же самой программы RASDIAL с параметрами имя_описания_соединения /DISCONNECT.

Завершим рассмотрение документа Connection типа Remote LAN Service. Выбор сервиса удаленного доступа к локальной сети выполняется в окне, вызываемом кнопкой с меткой Choose a Service Type. В окне, вызываемом кнопкой с меткой Modify Remote LAN Service Configuration, в поле с меткой Remote Connection Name: дают имя описания соединения из списка соединений Microsoft RAS (Entry name), а в следующих за ним полях - дополнительную информацию, которая дополняет или заменяет соответствующую информацию в описании соединения Microsoft RAS (Phonebook entry).

Рис. 4.5 Фрагмент документа Connection в случае соединения с использованием внешнего сервиса для удаленного доступа к локальной сети

На Рис. 4.6 - Рис. 4.10 дается пример настройки соединения средствами Microsoft RAS на платформе Windows NT 4.0 с сервером у поставщика услуг Internet.

Рис. 4.6 В окне клиента Microsoft RAS выбрано соединение с именем RINET

В поле Phone number preview: задан телефонный номер модемного пула на сервере у поставщика услуг Internet. В номере телефона "P" означает использование пульсового набора, а "9," - "выход на городскую ATC". Наличие кнопки Hang Up вместо кнопки Dial свидетельствует о том, что соединение в настоящий момент установлено.

Рис. 4.7 Описание соединения RINET, закладка Basic: заданы имя соединения, телефонный номер и используемый модем

В поле Entry name: указано имя описания соединения. На этой же закладке можно указать список телефонных номеров, которые могут использоваться для установления соединения, и список модемов, из числа установленных на компьютере и "отданных в распоряжение" Microsoft RAS, которыми может устанавливаться это соединение.

Рис. 4.8 Описание соединения RINET, закладка Server:

поверх протокола PPP функционирует сетевой протокол TCP/IP

В поле Dial-up server type: в качестве протокола работы по последовательным линиям выбран протокол PPP. По соединению передаются только пакеты сетевого протокола TCP/IP.

В окне, "вызываемом" кнопкой TCP/IP Settings, выбраны опции Server assigned IP address (IP-адрес назначается сервером поставщика услуг) и Use default gateway on remote network

(используется шлюз по умолчанию, находящийся у поставщика услуг) и даны IP-адреса DNS-серверов поставщика услуг.

Рис. 4.9 Описание соединения RINET, закладка Script: выбранный скрипт обеспечивает ввод имени пользователя

и его пароля без участия человека

После "дозвона" запускается стандартный скрипт Generic login. Иногда может потребоваться его незначительная корректировка. В частности, стандартный скрипт "ожидает" в строке OK=

Рис. 4.10 Описание соединения RINET, закладка Security: способ аутентификации

· X.25 - соединение сервера с сервером по сети X.25. Такой тип соединения используется только в случае, когда на вызывающем и вызываемом серверах Notes установлены:

· карта X.25 фирмы Eicon Technology Corporation (Eicon HSI/PC 1MB версии 1.0 или старше, Eicon Dial-Port Network Adapter/PC 2MB версии 1.0 или старше, Eicon/S51 cadr),

· программное обеспечение Eicon OSI LAN Gateway версии от V3R1 для OS/2 или Connections for Windows NT версии V4R1 или WAN Services for Windows NT версии V3R4 для Windows NT, разработанное и поставляемое фирмой Eicon Technology Corporation и выполняющее функцию драйвера карты Eicon,

· программное обеспечение Lotus Notes Connect for X.25 Release 4 для OS/2 или Windows NT, разработанное фирмой Lotus и в настоящее время свободно доступное на Web-узле www.lotus.com.

Протокол X.25 широко используется в глобальных телекоммуникационных сетях (например, Sprint Net)

и обеспечивает быструю и безошибочную передачу больших объемов данных. Протокол X.25 обеспечивает формирование пакетов из передаваемых данных у отправителя, передачу пакетов по сети X.25 и извлечение данных из принятых пакетов у получателя. Реализует протокол X.25 сама карта X.25 фирмы Eicon, без привлечения ресурсов компьютера. Для этого на карте имеются собственные постоянное запоминающее устройство с программным обеспечением нескольких протоколов, включая X.25, процессор фирмы Motorola и не менее 1 Mб оперативной памяти.

Программное обеспечение Eicon OSI LAN Gateway, Connections for Windows NT или WAN Services for

Windows NT функционирует уже на компьютере, в котором установлена карта. Используя это программное обеспечение, можно настроить карту как виртуальное многоканальное устройство, способное поддерживать несколько одновременных сессий обмена данными, осуществляемых другими программами, выполняемыми на компьютере.

Одним из основных поставщиков аппаратного и программного обеспечения фирмы Eicon Technology Corporation (www.eicon.com, sales@eicon.com) в странах СНГ и Балтии является фирма Rase Communication USA Inc. (www.rcnet.ru, sales@rcmail.rcnet.ru, (095)198-9710, (095)198-9711).

Продукт Lotus Notes Connect for X.25 является многопортовым драйвером X.25

для Lotus Notes. Каждый порт Notes, если он активен, связан с определенными виртуальными каналами карты. Теоретически Lotus Notes Connect for X.25 допускает до 64 портов, но на практике их количество может быть ограничено производительностью карты.

В документе Connection типа X.25, кроме уже рассмотренного ранее, задается DTE-адрес вызываемого сервера (поле с меткой Remote DTE address:) и некоторые другие специфические параметры.

Рис. 4.11 Фрагмент документа Connection в случае соединения по сети X.25

· SNA - соединение для репликаций и передачи почты с использованием устройства SNA Gateway с серверами Notes на майнфреймах.

· SMTP - соединение для обмена почтой по протоколу SMTP (Internet), используется агентом передачи почты SMTP MTA (см. 7.11).

· X.400

- соединение для обмена почтой по протоколу X.400, используется агентом передачи почты X.400 MTA.

· cc:Mail

- соединение для обмена почтой с постофисом cc:Mail, используется агентом передачи почты cc:Mail MTA.

Итак, в документе Connection задают имена двух серверов, которые должны соединиться, и используемый для этого порт. В поле с меткой Use the Network port(s):

в принципе может быть задан список портов. В этом поле можно также "записать" символ "*", что будет означать использование первого порта из списка активных портов для текущего местоположения.

Приоритет соединения

Если для доступа к серверу Notes можно использовать нескольких портов, вы можете "вынуждать" Notes использовать определенный порт, установив в соответствующем этому порту документе Connection в поле с меткой Usage priority:

приоритет Normal, а в документах Connection, соответствующих остальным портам, приоритет Low.

Дело в том, что Notes всегда в первую очередь пытается установить соединение, используя документы Connection c приоритетом Normal. Если установить соединение "по этим документам" не удастся, Notes попытается выбрать порт для связи с сервером из других источников. Только если и последнее не приведет к успеху, Notes будет использовать документы Connection с приоритетом Low.

Например, если в одной и той же поименованной сети Notes

для доступа к серверу можно использовать порты SPX и TCPIP, но имеется только один документ Connection, в котором указан только порт TCPIP

с приоритетом Normal, то Notes в первую очередь должен использовать информацию из этого документа Connection. Notes проверит, определен ли и работоспособен ли порт TCPIP, и, если все хорошо, выберет этот порт. Но если в той же ситуации в этом документе Connection был указан приоритет Low, Notes для выбора порта в первую очередь должен будет использовать информацию из других источников, в частности, из документа Server, и только в последнюю очередь информацию из документа Connection. Допустим, если Notes обнаружит, что порт SPX определен в документе Server "ранее" порта TCPIP, то он выберет порт SPX. А информация из документа Connection (порт TCPIP с приоритетом Low) будет использована только в случае неудачной попытки установления соединения портом SPX.

Приоритеты в документах Connection для модемных соединений, соединений по X.25, посредством внешнего сервиса для подключения к удаленной локальной сети и passthru-соединений работают тем же самым образом.

Процесс установления соединения

Процесс установления соединения с сервером Notes происходит в принципе одинаково и для соединения, инициированного сервером, и для соединения, инициированного станцией. Соединение с сервером включает три фазы: первоначальный поиск пути на сервер, расширенный поиск пути на сервер (если первоначальный поиск не дал результата) и выполнение соединения с сервером. Найти "путь на сервер" означает определить порт, которым следует выполнять соединение, адрес первого сервера в цепочке, вызываемого по этому порту (поскольку возможен вызов через сервер-посредник) и имя непосредственно вызываемого сервера (если используется сервер-посредник). Если Notes определил, что для выполнения соединения необходим сервер-посредник, он выполняет соединение с сервером посредником, а не с вызываемым сервером.

В первой фазе - первоначальный поиск - Notes использует документы Connection из персональных адресных книг и документы из общих адресных книг, и на основе этой информации пытается найти путь на вызываемый сервер. При этом Notes последовательно выполняет перечисленные ниже "шаги". Если очередной шаг позволил определить путь, Notes не выполняет остающиеся шаги, а сразу же переходит к третьей фазе: созданию соединения с сервером.

· Шаг 1.1. На станции в окне Open Database или Trace Connection пользователь может задать имя вызываемого сервера в формате имя_порта!!!имя_сервера, например, LAN0!!!InterTrust/InterTrustCorp/SU. Такой формат задания вызываемого сервера явно указывает на порт станции, которым необходимо связаться с этим сервером. В документах Connection подобный формат указания вызываемого сервера не применяется. В этом случае Notes предпринимает попытку связаться с вызываемым сервером, используя именно указанный порт. Если попытка окажется неудачной, Notes не будет пытаться использовать другой порт станции для соединения с этим сервером.

· Шаг 1.2. Notes проверяет, не существует ли уже соединение с нужным сервером. Если существует, он будет использовать существующее соединение.

· Шаг 1.3. Notes использует для поиска пути только документы Connection из персональных (если соединение выполняется со станции) или общих (если соединение выполняется с сервера) адресных книг, имеющие приоритет Normal. Если соединение выполняется со станции, при отборе таких документов учитывается текущие местоположение и имя пользователя (см. поля с метками Only from Location(s): и Only for user: в документе Connection из персональной адресной книги).

Если такие документы имеются, Notes просматривает их в следующем порядке:

· Local area network

· Remote LAN service

· Dialup modem

· Passthru server

· Поиск группы серверов-посредников.

Например, имеется два документа Connection - один по локальной сети (типа Local area network), а другой с использованием Remote LAN service. Тогда Notes сначала пытается использовать документ типа Local area network для определения пути на вызываемый сервер. Только если ему не удается определить путь из этого документа, Notes использует документ типа Remote LAN service.

В документе Connection в качестве имени вызываемого сервера может быть указан шаблон (например, */Srv/LotusEmea/Net). Такой шаблон задает группу серверов с общим иерархическим именем. В фазе первоначального поиска Notes игнорирует документы, в которых в качестве имени вызываемого сервера указан шаблон. Если в одном документе Connection в качестве имени вызываемого сервера указан шаблон (например, */Srv/LotusEmea/Net), а в другом документе Connection указан конкретный сервер (например, NotesServer-36/Srv/LotusEmea/Net), Notes будет использовать "конкретный" документ Connection для определения пути.

Если имеется документ Connection типа Passthru server, то обычно должен также присутствовать документ Connection, который обеспечивает путь на passthru-сервер. Чтобы выполнить соединение с passthru-сервером, можно использовать любой тип документа Connection - Local area network, Remote LAN Service, Dialup modem, Passthru server или группа сераеров-посредников. При необходимости можно определять путь на сервер "с использованием цепочки" из нескольких passthru-серверов, но не более чем из девяти.

· Шаг 1.4. Notes пытается найти путь на вызываемый сервер, используя информацию из "постоянного кэша" ранее успешно выполненных соединений.